SSL/TLS Nedir?

SSL (Secure Sockets Layer) ve TLS (Transport Layer Security), internet üzerinden güvenli iletişim sağlamak için kullanılan protokollerdir. SSL, ilk geliştirilmiş güvenlik protokolüdür, ancak yerini daha güvenli olan TLS almıştır. Bu protokoller, iki taraf arasında iletilen verilerin şifrelenmesini sağlayarak, verilerin üçüncü taraflarca okunmasını veya değiştirilmesini engeller. İnternet tarayıcıları ve web sunucuları, SSL/TLS kullanarak güvenli bir bağlantı kurar ve böylece kullanıcıların hassas bilgileri, örneğin kredi kartı numaraları, şifreler ve kişisel bilgiler, güvenli bir şekilde iletilir.

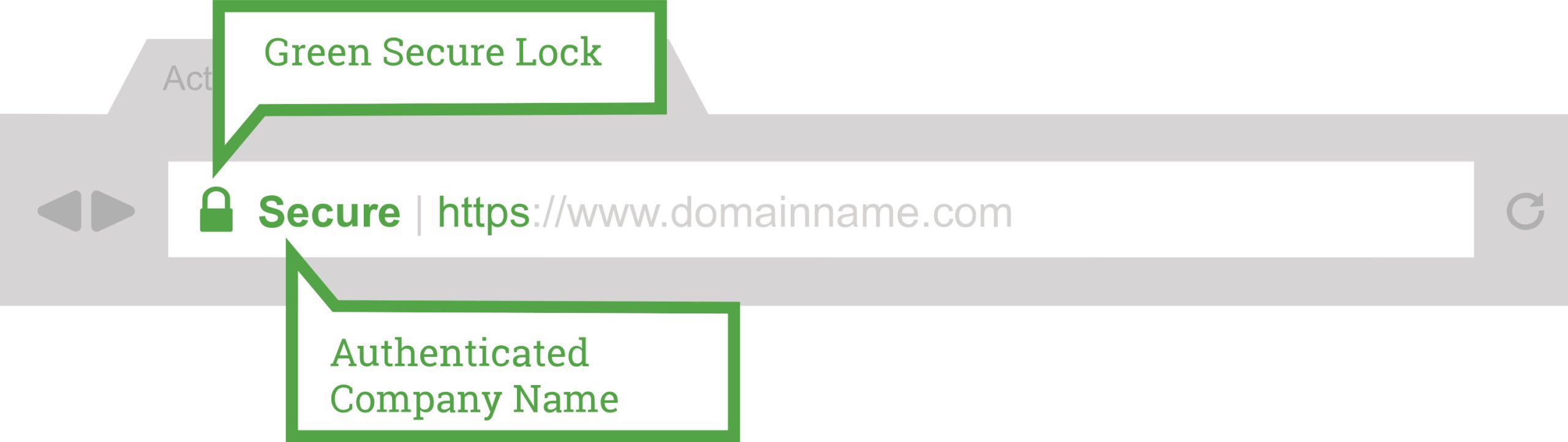

Green Bar SSL Nedir?

Green Bar SSL, Extended Validation (EV) SSL sertifikası olarak bilinir. Bu sertifika türü, en yüksek güvenlik düzeyini sağlamak için tasarlanmıştır ve yalnızca kapsamlı doğrulama süreçlerinden geçen kuruluşlara verilir. Green Bar SSL sertifikası olan bir web sitesi, tarayıcının adres çubuğunda şirket adını yeşil renkte gösterir. Bu, kullanıcıya web sitesinin kimliğinin doğrulandığını ve güvenli olduğunu belirtir.

Green Bar SSL Nasıl Alınır?

Green Bar SSL sertifikası almak için şu adımlar izlenir:

- Başvuru: Bir SSL sertifika sağlayıcısına (CA – Certificate Authority) başvuruda bulunulur.

- Doğrulama Süreci: CA, başvuran şirketin kimliğini ve yasal varlığını doğrular. Bu süreçte şirket belgeleri, telefon görüşmeleri ve diğer doğrulama yöntemleri kullanılır.

- Sertifika Yayını: Doğrulama süreci tamamlandıktan sonra, CA EV SSL sertifikasını yayınlar.

- Kurulum: Alınan sertifika, web sunucusuna yüklenir ve yapılandırılır.

Green Bar SSL Kopyalanabilir mi?

Bir SSL sertifikasının kopyalanması veya çalınması mümkündür, ancak bu çok nadir ve zorlu bir işlemdir. Bir saldırganın, sertifikayı çalmak için web sunucusuna veya sertifika dosyalarına fiziksel veya uzaktan erişim sağlaması gerekir. Çoğu durumda, bu tür saldırılara karşı koruma sağlamak için web sunucuları ve sertifikalar güçlü güvenlik önlemleriyle korunur.

Green Bar SSL

Siber Saldırganlar Bu SSL Sertifikasını Bypass Edebilir mi?

Siber saldırganlar, SSL/TLS şifrelemesini bypass etmek için çeşitli yöntemler kullanabilirler, ancak bu genellikle çok zor ve karmaşık bir işlemdir. Aşağıda bazı yaygın yöntemler açıklanmıştır:

Man-in-the-Middle (MitM) Saldırıları: Bir saldırgan, iki taraf arasındaki iletişimi ele geçirerek, verileri okuyabilir veya değiştirebilir. Bu tür saldırılar, SSL/TLS kullanılarak önlenebilir, ancak saldırganın sertifikayı ele geçirmesi veya sahte bir sertifika kullanması durumunda başarılı olabilir.

SSL Pinning Bypass: Mobil uygulamalarda ve tarayıcılarda SSL pinning kullanılır. Bu yöntem, uygulamanın sadece belirli sertifikalara güvenmesini sağlar. Ancak, bazı durumlarda bu pinning mekanizması baypas edilebilir.

Zayıf Şifreleme ve Protokol Hataları: SSL/TLS protokolündeki zayıflıklar ve hatalar, saldırganların bu güvenlik mekanizmasını baypas etmelerine neden olabilir. Bu nedenle, her zaman en güncel ve güvenli protokoller kullanılmalıdır.

Sosyal Mühendislik: Kullanıcıları kandırarak sahte bir web sitesine yönlendirme gibi yöntemler de kullanılabilir. Bu tür saldırılara karşı kullanıcı eğitimi önemlidir.

SSL/TLS Versiyonları ve Güvenlik Zafiyetleri

SSL Versiyonları:

SSL 1.0:

- Hiçbir zaman kamuya yayınlanmadı.

- Çok ciddi güvenlik açıkları nedeniyle kullanılmadı.

SSL 2.0:

- 1995 yılında yayınlandı.

- Ciddi güvenlik açıkları nedeniyle önerilmedi.

- Güvenlik Zafiyetleri:

- Mesaj bütünlüğü zayıflıkları.

- İletim sırasında kesintiye uğrayabilen bağlantılar.

- Hatalı veri blokları yönetimi.

SSL 3.0:

- 1996 yılında yayınlandı.

- SSL 2.0’daki birçok güvenlik açığını kapattı.

- Güvenlik Zafiyetleri:

- POODLE (Padding Oracle On Downgraded Legacy Encryption) saldırısına karşı savunmasızdır.

- Protokol, güvenlik sorunları nedeniyle artık kullanılmıyor.

TLS Versiyonları:

TLS 1.0:

- 1999 yılında yayınlandı.

- SSL 3.0’ın yerini almak üzere tasarlandı.

- Güvenlik Zafiyetleri:

- BEAST (Browser Exploit Against SSL/TLS) saldırısına karşı savunmasızdır.

TLS 1.1:

- 2006 yılında yayınlandı.

- TLS 1.0’daki bazı güvenlik sorunlarını giderdi.

- Güvenlik Zafiyetleri:

- BEAST saldırısına karşı daha iyi koruma sağladı, ancak modern saldırılara karşı yetersiz kaldı.

TLS 1.2:

- 2008 yılında yayınlandı.

- HMAC-SHA256 gibi daha güçlü şifreleme algoritmalarını destekledi.

- Güvenlik Zafiyetleri:

- Heartbleed gibi bazı uygulama zafiyetleri nedeniyle tehlikeli olabilir.

TLS 1.3:

- 2018 yılında yayınlandı.

- Önceki tüm sürümlere göre daha hızlı ve daha güvenli.

- Güvenlik Zafiyetleri:

- Şu ana kadar bilinen ciddi bir zafiyeti bulunmamaktadır.

En Güncel SSL/TLS Versiyonu

TLS 1.3, şu anda en güncel ve en güvenli TLS versiyonudur. Bu sürüm, bağlantı kurma sürecini hızlandırmış ve birçok eski, güvensiz şifreleme algoritmasını kaldırmıştır.

Yeşil Adres Çubuğu Neden Artık Görünmüyor?

Geçmişte, Extended Validation (EV) SSL sertifikasına sahip web siteleri, tarayıcı adres çubuğunda yeşil renkte gösteriliyordu. Bu, kullanıcıların web sitesinin güvenilir olduğunu kolayca anlayabilmesi için bir güvenlik işaretiydi. Ancak, son yıllarda tarayıcı geliştiricileri bu uygulamayı değiştirdiler. Bunun başlıca nedenleri şunlardır:

Kullanıcı Alışkanlıkları: Araştırmalar, kullanıcıların yeşil adres çubuğunu fark etmediklerini veya anlamadıklarını gösterdi. Bu da, yeşil çubuğun beklenen güvenlik hissini sağlamadığını ortaya koydu.

Güvenlik Tehditleri: Yeşil çubuğun varlığı, kullanıcıları sahte sitelerden koruma konusunda yeterli değildi. Phishing saldırılarında kullanılan sahte siteler de EV SSL sertifikası alarak kullanıcıları yanıltabiliyordu.

Standartlaşma ve Basitleştirme: Tarayıcılar, kullanıcı deneyimini basitleştirmek ve standartlaştırmak adına bu tür güvenlik göstergelerini kaldırma eğilimine girdiler. Artık, güvenlik simgeleri ve “https://” protokolü, web sitesinin güvenli olduğunu belirtmek için yeterli kabul ediliyor.

SSL/TLS ve özellikle EV SSL sertifikaları, internet güvenliğini artırmak için güçlü araçlardır, ancak her güvenlik önleminde olduğu gibi, bunların da sınırlamaları vardır ve bu nedenle sürekli güncellenmeleri ve en iyi uygulamaların takip edilmesi önemlidir.